Digital Business: Nuevas metas en seguridad de la información - De Castillo a Fundación

La gestión de riesgos referentes a la seguridad de la información como un activo de la empresa, tiene como objetivo garantizar la Integridad (Fiabilidad y Veracidad), Disponibilidad (Accesibilidad por quien lo necesita, cuando lo necesita) y Confidencialidad (Datos solo accesibles a los autorizados) de la información. Con este objetivo, los diseños y estructuras de seguridad han priorizado la continuidad del negocio y la prevención de fugas.

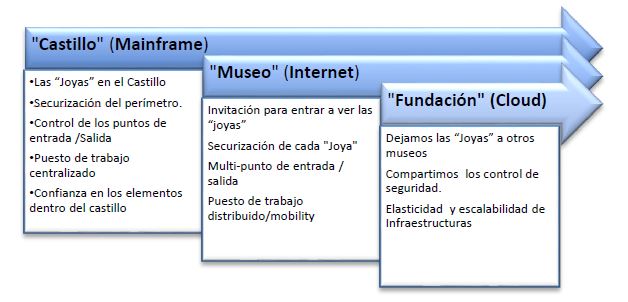

Tradicionalmente hemos trabajado sobre una base centralizada de información. Por lo que, al igual que en los antiguos feudos, el modelo de protección ha sido una seguridad perimetral. En otras palabras, las “Joyas del Castillo” estaban protegidas por un modelo que las aislaba del entorno.

Este tipo de protección funcionaba bien cuando los sistemas los teníamos dentro del “Castillo”. Los trabajadores conectados a una red aislada y disponíamos de un buen control de los puntos de entrada y salida. La delineación de un ámbito seguro, nos permitía identificar los elementos de confianza que estaban dentro del “Castillo” y todos aquellos que querían entrar necesitaban pasar por la puerta principal. Con este modelo era suficiente proteger el perímetro con grandes murallas, una buena fosa, dejando el foco de seguridad en la gestión de la puerta principal.

Históricamente la mayoría de castillos que caían, no lo hacían por asedio, sino porque alguien de dentro les abría la puerta. De ahí, en este modelo, la gran importancia era la gestión correcta de usuarios y privilegios (Identificación, Autenticación y Control de Acceso).

La evolución de los procesos de negocio ha forzado la necesidad de convertir nuestro “Castillo” en un “Museo”. Para ser competitivos en el sector, el negocio nos pidió abrir el perímetro de seguridad para que, tanto los Proveedores como los Clientes, entraran a ver y tocar las “Joyas”. Lo que es más, muchos de los nuevos modelos de negocio se basaban en aumentar la disponibilidad de acceso a nuevos visitantes cibernéticos invitados a al “Museo” 24 horas al día, 365 días al año. Esta realidad hizo que la estructura de seguridad perimetral fuese insuficiente por sí sola, aunque continuaba siendo imprescindible. Ahora hubo que abrir y controlar las nuevas vías de paso, y por tanto securizar cada “Puerta”, “Ventana” y “Joya” individualmente.

En un entorno de seguridad distribuida la mayor amenaza de seguridad reside en las vulnerabilidades que pueda tener cada uno de los equipos de red, servidores y dispositivos, por lo que, además de la correcta gestión de identidades, se añade el DMZ, el “hardening” y gestión de parches a la lista de controles indispensables de seguridad.

Por la necesidad de ser todavía más “agiles” y competitivos en nuestros sectores y para poder sacar mejor provecho de nuestros activos digitales, los nuevos modelos de negocio descentralizan las “Joyas”. En definitiva, vemos que el negocio empieza a compartir las “Joyas” con destino a otros “Museos” (adecuamos rápidamente el tamaño del museo al número de visitantes esperados y acercamos el "Mueso" a cualquier lugar del mundo). De esta manera, hemos convertido nuestro negocio en una “Fundación”, prestando las “Joyas” a otras instituciones para su explotación. En este caso, no solamente estamos delegando una parte de la responsabilidad sobre la seguridad física de las “Joyas”, sino también los elementos de seguridad lógica, legales y regulatorios.

Pensando en las funciones de seguridad informática para la “Fundación”, vemos que las estructuras previamente definidas continúan vigentes. Por lo que sigue siendo primordial la protección perimetral, la gestión de accesos e identidades, el DMZ, el “hardening” y la gestion de parches, pero hay dos grandes diferencias con los modelos anteriores. 1) las "Joyas" siguen siendo nuestras y seguimos siendo responsables de las mismas, aunque hemos delegado su custodia y seguridad. 2) Los entornos entre “Fundaciones”, es una red de entidades interconectadas, y aunque podemos controlar nuestro entorno, no siempre es posible reclamar el mismo nivel de seguridad de las otras entidades.

En materia de seguridad informática sobre estos nuevos modelos, deberemos delimitar claramente las responsabilidades entre las entidades que intercambian o tienen acceso a las “joyas”. Se tendrá que acotar un nivel de servicio de seguridad para proteger nuestras "Joyas" fuera de casa, y al mismo tiempo tendremos que poder hacer el seguimiento para garantizar que se cumplen estos requerimientos. Por ejemplo, por una parte, los dispositivos distribuidos han de continuar con sus políticas de control, mientras que la seguridad física y lógica de los equipos en la nube quedaría relegada a una nueva gestión de seguimiento y escrutinio.

En conclusión, la seguridad informática en un nuevo entorno donde el propietario de las “joyas”, ya no gestiona ni la seguridad física, ni la seguridad lógica, ni tan solo tiene control sobre la continuidad del negocio en caso de extravío de las “joyas”, abre una compleja telaraña de elementos de riesgo entrelazados que requieren de una nueva planificación estratégica para la gestión y gobierno de la seguridad de la información.